Según Kaspersky Lab, en realidad carece de importancia a qué se dedique el usuario en Internet: redes sociales, búsqueda de información o mire vídeos. Tampoco tiene importancia la edad de la víctima potencial, porque en el arsenal de los ciberdelincuentes hay trucos para todos, desde escolares hasta jubilados. Su objetivo es obtener acceso al dinero del usuario, sus datos personales y la potencia de su ordenador personal. En resumen, a todo lo que les permita lucrarse.

Para que el ataque tenga éxito, es necesario que el usuario visite un sitio malicioso, desde donde su ordenador descargará un fichero ejecutable. Para atraer al usuario a su sitio web, el ciberdelincuente puede enviarle un enlace por correo electrónico, mensajes de texto o mediante redes sociales, o bien hacer que su sitio salga primero en los resultados de los sistemas de búsqueda. Pero hay otra vía: hackear un sitio web popular legítimo o una red de banners y convertirlos en instrumento de ataque contra los usuarios.

Enlaces y banners maliciosos

Tal y como señala Kaspersky Lab, el método más sencillo para hacer que la víctima llegue a un sitio malicioso es poner a la vista un banner llamativo con un enlace. Por lo general, se usa como gancho sitios con contenido ilegal, pornografía, software sin licencia, películas, etc. Este tipo de sitios pueden funcionar por mucho tiempo “honradamente”, mientras ganan público y sólo después empezar a poner banners y enlaces a recursos ilegales.

Un método bastante popular de infección es el malwertizing, que consiste en remitir al usuario a un sitio web malicioso mediante banners ocultos. Las redes de banners de dudosa reputación, que con promesas de grandes pagos por la visualización de publicidad y paso a los recursos publicitados, atraen a los administradores de los sitios web que con frecuencia obtienen otros ingresos propagando malware.

Al llegar al sitio web que ha instalado un banner de alguna red maliciosa, en el navegador de la víctima se abre un “pop-under”, es decir, una ventana emergente que se abre detrás de la ventana del sitio o en una pestaña inactiva vecina.

Envíos masivos de spam

El spam es una de las maneras más populares de atraer víctimas a los recursos maliciosos. Se considera spam los mensajes no solicitados enviados por correo electrónico, mediante mensajes de texto, sistemas de mensajería instantánea, redes sociales, mensajes personales en los foros y comentarios en los blogs. Para incitar al usuario a hacer clic en un enlace o en un fichero, se usa la ingeniería social, en particular:

- Nombre del usuario se usa el nombre de una organización o persona reales

- El mensaje se camufla como un envío legítimo e incluso como un mensaje personal

- Se le da un nombre al fichero que haga que la víctima lo tome como un programa útil o un documento necesario

La optimización “fail” de motores de búsqueda

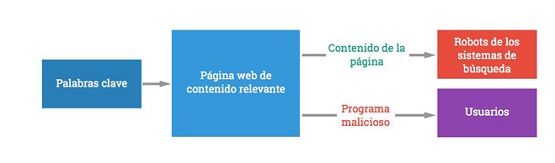

Aparte de los métodos legales de optimización (SEO) aceptables desde el punto de vista de los sistemas de búsqueda, existen métodos prohibidos que engañan a los motores de búsqueda. El sitio web puede “optimizarse” con la ayuda de una botnet: miles de bots realizan determinadas solicitudes de búsqueda y escogen entre los resultados un sitio web malicioso, haciendo que suba en la lista de resultados. En sí, el sitio puede tener diferentes caras, dependiendo de quién es el que los visita: si se trata del robot del motor de búsqueda, se le mostrará una página relevante relacionada con la búsqueda, pero si se trata de un usuario común y corriente, se le remitirá a un sitio malicioso.

Sitios legítimos infectados

A veces, los ciberdelincuentes pueden infectar un sitio legítimo visitado por una gran cantidad de personas para propagar sus programas. Se puede tratar de un sitio de noticias, una tienda online, algún portal o agregador de noticias.

Se usan dos métodos para infectar los recursos. Si en el sitio en cuestión se ha descubierto un software vulnerable, se le puede cargar un código malicioso (por ejemplo, inyectándole un código SQL). En otros casos, los delincuentes usan datos de autentificación obtenidos en el ordenador del administrador del sitio mediante uno de los numerosos troyanos-espía, o bien por medio del phishing y la ingeniería social. Después de hacerse con el control del sitio, se lo infecta de una u otra forma. En el caso más simple, se introduce en el código HTML de la página web una etiqueta iframe oculta con un enlace a un recurso malicioso. Cada día Kaspersky Lab detecta miles de sitios web legítimos que infectan a sus visitantes con códigos maliciosos sin que se den cuenta.

Paquetes de exploits

El instrumento más efectivo para infectar el equipo de la víctima son los paquetes de exploits, por ejemplo Blackhole. Es un producto que se vende muy bien en el mercado negro: los paquetes de exploits se hacen bajo pedido o para su venta a un gran público, tienen asistencia técnica y actualizaciones. El precio del paquete se determina por la cantidad y “novedad” de los exploits que contiene, la comodidad de administración, la calidad de servicio de asistencia técnica, la regularidad de las actualizaciones y la codicia del vendedor.

Un conjunto efectivo contiene exploits para las vulnerabilidades vigentes en los navegadores y plugins populares, como también para Adobe Flash Player y otros programas populares. No es raro que contengan instrumentos para hacer ajustes de la configuración y para recopilar estadísticas de las infecciones.

Descarga directa por el usuario

Pero no siempre los delincuentes necesitan instrumentos sofisticados y caros para introducir un programa malicioso en el equipo de la víctima. Basta con engañar al usuario y hacer que descargue y ejecute un programa malicioso por su propia cuenta.

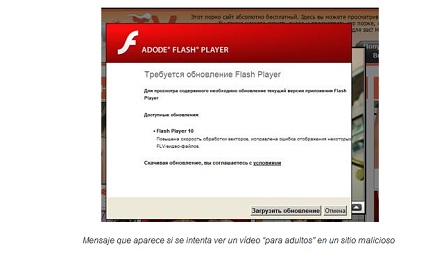

Por ejemplo, al entrar a un sitio pornográfico malicioso el usuario ve un fragmento de un vídeo “para adultos”. Al hacer clic en éste, ve un anuncio indicando que es necesario actualizar su Adobe Flash Player, y el sitio de inmediato le ofrece un fichero con nombre adecuado para que lo descargue. Al instalar la “actualización” el usuario infecta su equipo con un programa troyano.

Infección mediante redes sociales

Los usuarios de las redes sociales inexpertos sufren ataques de los así llamados gusanos semiautomáticos. A la futura víctima le llega un mensaje supuestamente enviado por un conocido virtual con una propuesta de obtener alguna función atractiva, ausente en la red social (botón de “no me gusta”, acceso a datos confidenciales de los demás usuarios, etc.). Para recibir la función se le propone al usuario abrir la consola JavaScript del navegador e introducir allí determinado código.

Después de ejecutar estas acciones el gusano se activa y empieza a recopilar datos sobre el usuario, enviar enlaces de sí mismo a los contactos de la víctima, poner “me gusta” en diferentes posts. Esto último es un servicio de pago que el dueño del gusano les presta a sus clientes. Y con esto nos acercamos a los motivos que hacen que los delincuentes recurran a diferentes trucos y violen la ley.

Dinero, dinero, dinero

Una manera muy popular de quitarle ilegalmente dinero a la víctima son los troyanos extorsionadores, que hacen imposible usar el equipo hasta que se pague determinada suma. Tras introducirse en el equipo del usuario, el troyano determina el país donde se encuentra y le muestra a la víctima una pantalla de bloqueo con amenazas e instrucciones de cómo pagar el rescate. Del país donde se encuentre el usuario depende el idioma del mensaje y el método de pago que propondrán los delincuentes cibernéticos.

Otro método muy popular de ganancia ilícita es la recopilación y venta de la información confidencial de los usuarios. Los troyanos bancarios también proporcionan grandes beneficios. Estos programas están diseñados para robar dinero de las cuentas bancarias del usuario que usa el sistema de banca online.

Por último, un negocio lucrativo es mantener botnets. Los equipos infectados por bots pueden, de forma inadvertida, realizar varios tipos de actividades que le traen dinero al delincuente: extraer bitcoins, enviar spam, lanzar ataques DDoS, hacer subir de posición sitios web en los resultados de los motores de búsqueda, etc.